WPScan è un web scanner dedicato creato per analizzare e cercare falle di sicurezza all'interno della piattaforma di blogging WordPress. In questo articolo vedremo come usare WPScan, descrivendo i passaggi principali per effettuare una completa analisi di WordPress.

Installazione WPScan

WPScan è sviluppato principalmente per piattaforme Linux ma è possibile sfruttarlo anche su macchine con sistema Mac OS X e Windows, nel nostro articolo prenderemo in esempio l'installazione sulla distribuzione Ubuntu. È inoltre possibile trovare preinstallata questa utility nelle principali distribuzioni di pen testing come BackBox e BackTrack. La prima fase prevede l'installazione di tutte le dipendenze opportune per eseguire WPScan in particolare modo Gem e Ruby, da console digiteremo i seguenti comandi:

$ sudo apt-get install gem $ sudo apt-get install rubygems $ sudo apt-get install ruby $ sudo apt-get install ruby1.8-dev $ sudo apt-get install libcurl4-gnutls-dev $ sudo apt-get install libopenssl-ruby $ sudo gem update $ sudo gem install typhoeus $ sudo gem install xml-simple

Successivamente procediamo a scaricare ed installare WPScan dal sito ufficiale usando Subversion, digiteremo pertanto da riga di comando:

$ svn checkout http://wpscan.googlecode.com/svn/trunk/ wpscan

Subversion provvederà all'installazione del software all'interno della directory "wpscan" selezionata nel comando precedente, accederemo alla directory per iniziare ad utilizzare il software.

Utilizzo WPScan

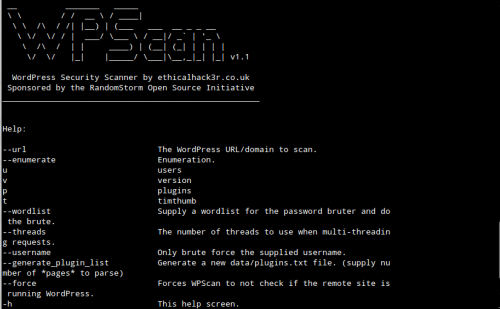

Come per ogni software ben realizzato anche WPScan contiene un Help su riga di comando, per visualizzare tutti i comandi disponibili basta digitare:

$ ./wpscan.rb -h

da esso possiamo da subito intuire che l'indirizzo del sito da analizzare andrà fornito dopo il comando "--url" ed inoltre vi sono diverse tecniche messe a disposizione del software per effettuare una completa analisi del blog.

Innanzitutto procediamo ad aggiornare il database interno di WPScan attraverso il seguente comando:

$ ./wpscan.rb --generate_plugin_list

Successivamente è possibile procedere ad una corretta analisi del blog provando ad ottenere quante più informazioni necessarie per completare la nostra analisi di sicurezza informatica, attraverso la funzione "enumerate" è possibile ottenere la versione del blog, i nickname degli utenti registrati e l'identi?cazione dei plugin installati sulla piattaforma.

Il primo comando della categoria che andremo ad analizzare permette di ottenere la lista degli utenti registrati al blog, volendo possiamo anche effettuare l'analisi in modo anonimo usando tor grazie all'opzione --tor (presuppone che Tor sia attivo e in ascolto su porta 9050):

$ ./wpscan.rb --url www.esempio.com --enumerate u --tor

Il secondo comando ci permette di ottenere la versione di WordPress correntemente

installata:

$ ./wpscan.rb --url www.esempio.com --enumerate v

Per ultimo, ma non meno importante, il seguente comando ci permette di identificare quali

plugin sono installati su WordPress:

$ ./wpscan.rb --url www.esempio.con --enumerate p

Ottenute tutte le informazioni del blog è possibile procedere ad una analisi per individuare quali vettori utilizzare per sferrare un attacco, in primo luogo attraverso WPScan possiamo avviare un attacco di tipo bruteforce per cercare la password di un utente precedentemente individuato attraverso il seguente comando:

$ ./wpscan.rb –url www.esempio.com –wordlist password.lst –username admin

dove password.lst è il nostro file contente tutte le possibili password e "admin" l'utente

soggetto al nostro attacco. Infine per completare l'analisi sfrutteremo l'elenco dei plugin individuati per cercare nei principali motori di ricerca di exploit quali sono stati soggetti a vulnerabilità e in caso

positivo procederemo ad una analisi più accurata sul singolo plugin.